En tant que logiciel de poste de travail, KMSign Desktop vous permet de signer tout type de document. Pour cela, il utilise un certificat électronique qui peut être livré sous un format de fichier .p12 ou .pfx, ou sous un format physique c’est dire que le certificat est contenu dans une carte à puce insérée dans un support cryptographique souvent appelé TOKEN de signature.

Le TOKEN est protégé par un Code PIN que vous devez saisir au moment de la signature. Les certificats PKCS #12 (fichier .p12 et .pfx) sont également protégés par un mot de passe que l’on doit saisir lors d’une installation sur un poste de travail ou lors d’une signature avec KMSign Desktop.

Les étapes pour signer un document !

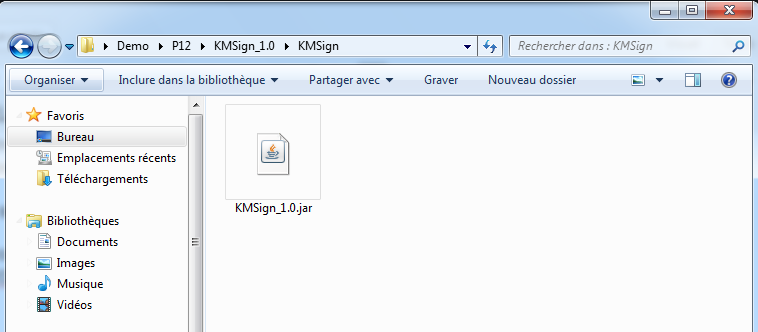

Etape 1: D’abord, vous devez détenir votre certificat de signature ou votre TOKEN de signature. En suite, vous lancez KMSign avec un double-clic sur l’application KMSign.jar (voir capture ci-dessous) :

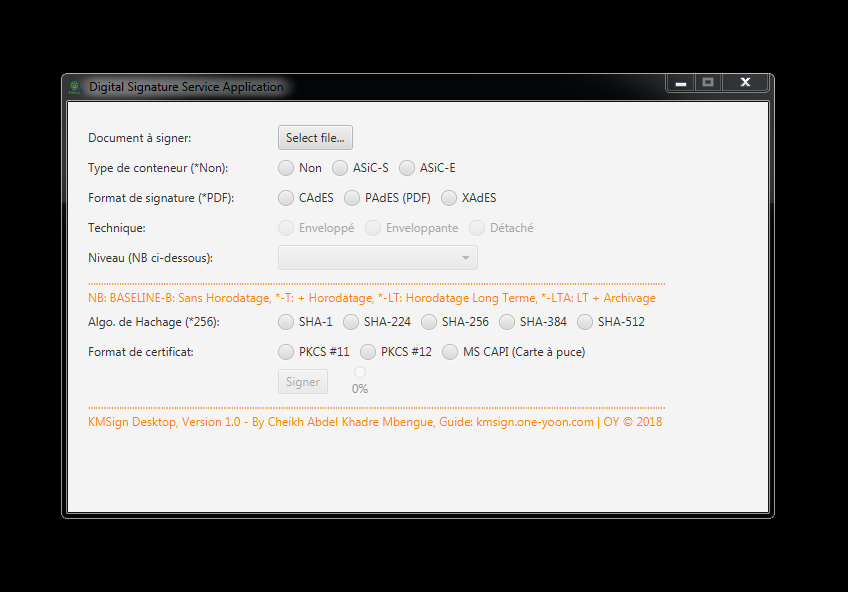

Et dans les secondes qui suivent, vous avez KMSign ouvert et prêt (voir capture ci-dessous) :

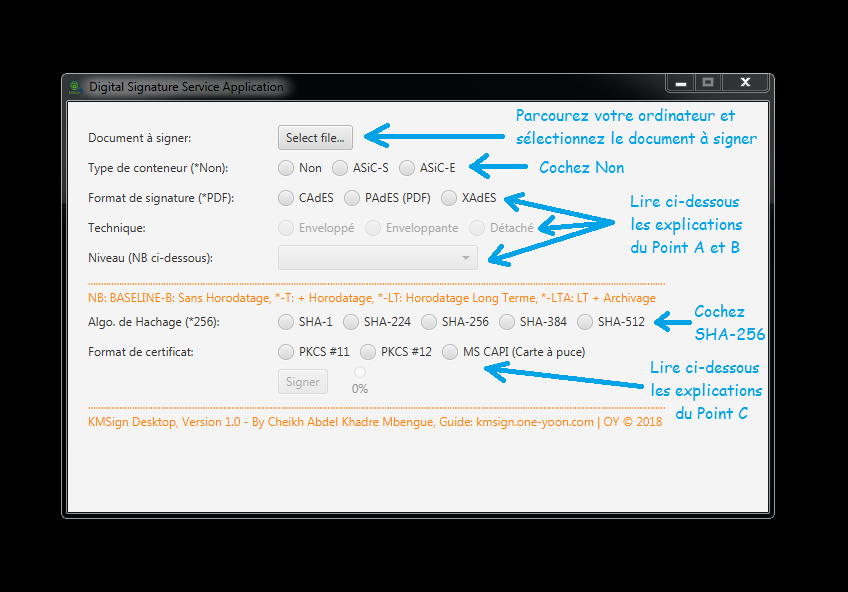

Etape 2: Maintenant c’est à vous de choisir les options correctes afin de signer votre document. Vous avez, sur la capture ci-dessous, quelques explications colorées en bleu :

Etape 3: Avant de faire un clic sur le bouton Signer, voici les explications des Points A, B et C mentionnés dans la capture ci-dessus.

- Point A: De façon général, pour signer un document PDF avec ou sans horodatage c’est simple.

- Pour le « Format de signature » cochez « PAdES (PDF) »

- Pour la « Technique » le choix est automatique, pour ce cas,

- Pour le « Niveau » choisissez :

- PAdES-BASELINE-B: Pour une Signature électronique de base avec l’heure de signature correspondant à l’heure de l’ordinateur de signature. La version la plus simple, contenant les éléments SignedInfo, SignatureValue, KeyInfo et SignedProperties. Ce formulaire étend la définition d’une signature électronique pour se conformer à la politique de signature identifiée.

- PAdES-BASELINE-T: Pour une Signature avec horodatage. Un horodatage relatif à l’heure de signature est ajouté pour protéger contre la répudiation.

- PAdES-BASELINE-LT: Signature avec les certificats de données à long terme et les données de révocation sont intégrées pour permettre la vérification à l’avenir même si leur source d’origine n’est pas disponible.

- PAdES-BASELINE-LTA: Pour une Signature avec horodatage des données à long terme et archivage. En utilisant l’horodatage périodique (par exemple chaque année), on évite les compromissions qui pourraient être causées par l’affaiblissement des signatures précédentes pendant une période de stockage longue durée.

- Point B: Il est important de donner la signification des formats de signature. Les formats de signature PAdES, CAdES et XAdES définissent des formats pour les « signatures électroniques avancées » susceptibles de rester valides pendant de grandes périodes, conformément à la « Directive Européenne 1999/93/EC ». Ces formats sont issus des travaux de la section l’ETSI :

- PAdES : PDF Advanced Electronic Signatures. Contenu PDF seulement. Très adapté pour la dématérialisation des factures, commandes, etc. Le visualiseur intègre (généralement) la vérification des signatures

- CAdES : CMS Advanced Electronic Signatures

Particulièrement adapté à du contenu binaire car il ne nécessite pas de transformation (exemple : vidéos, images, programmes, etc.)

Présente l’avantage de gérer nativement les cosignatures de même niveau - XAdES : XML Advanced Electronic Signatures

Particulièrement adapté à du contenu XML car celui-ci apparaît en clair

Très utilisé par l’administration française

Est également utilisé par Microsoft Office (à partir de 2010 de préférence)

- Point C: Pour faire votre choix rapidement, notez que :

- PKCS11: est utilise dans les échanges avec les cartes a puces (Token),

- PKCS12: utilise un certificat sous format de fichier d’extension .p12 ou .pfx,

- MS CAPI ou (MicroSoft CAPI): remplace dans certains cas PKCS11.

Il est important aussi de rappeler quelques élément. Les PKCS (Public Key Cryptographic Standards) sont les protocoles standards de sécurité permettant l’échange des informations au sein d’une IGC ou PKI. Les plus couramment utilisés sont PKCS10, PKCS11, PKCS12 aussi appelés enveloppes P10 ou P12.

Les certificats d’authentification et de signature sont normalement générés de façon décentralisée.

Contrairement aux certificats de chiffrement qui sont générés de manière centralisée afin de pouvoir être séquestres pour des raisons juridiques et de recouvrement. Un P12 permet la transmission et le stockage des certificats et des clés de chiffrement. Les demandes de certificats (CSR) utilisent une enveloppe P10.

Téléchargement des prérequis: